Quantenschlüsselaustausch

Quantenschlüsselaustausch

Zur Erzeugung von sicheren Schlüsseln für die Nachrichtenübertragung können Zufallszahlen mithilfe der Quantenmechanik generiert werden. Der Quantenschlüsselaustausch (QKD engl. Quantum Key Distribution) zählt zum Bereich der Quantenkryptographie.

Der Vorteil dieses Kommunikationsverfahrens ist es, dass dank des No-Cloning-Theorems diese Zustände nicht in irgendeiner Art kopiert werden können, da eine Messung immer den bisherigen Teilchenzustand zerstört und ein Mithören dadurch bemerkt wird. Somit ist dieses Verschlüsselungsverfahren auch zukünftig in Anbetracht von Quantencomputern abhörsicher.

Protokolle

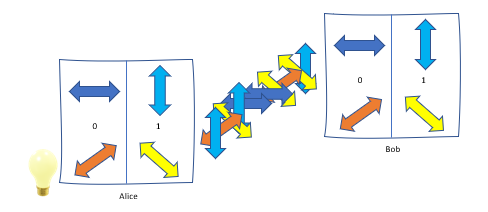

Die gängigsten Protokolle basieren auf diskreten Quanteneigenschaften von Photonen, wie den Polarisationszuständen, die verschiedene QuBits darstellen: vertikale (+-Basis) oder diagonale (x-Basis) Schwingungsrichtungen entsprechen hierbei einer 0 und horizontale (+-Basis) oder antidiagonale (x-Basis) Polarisationen einer 1. Wenn eine vertikale Polarisierung mit einer x-Basis gemessen wird, fällt das Messergebnis nicht eindeutig aus, sondern man erhält mit jeweils 50% Wahrscheinlichkeit (anti-)diagonale Polarisation. Dies ist häufig der Fall, da bei den folgenden Protokollen die Wahl der Basis zufällig erfolgen wird.

BB84 (Bennett und Brassard 1984)

Dieses Protokoll ist eines der ersten Verfahren, die zur Quantenkommunikation verwendet wurden. Es zählt zu den Prepare-and-Measure (PM) Protokollen, da unverschränkte Zustände zuerst präpariert und anschließend gemessen werden.

- Alice erzeugt zufällige Bitsequenz von Nullen und Einsen

- Alice erzeugt zufällige Basen (+ oder x)

- Alice sendet die sich daraus ergebenden Polarisationszustände von Photonen an Bob

- Bob empfängt diese mit zufälligen Basen

- Bob hat empfangene Bitsequenz vorliegen

Darauf folgt ein öffentlicher Austausch über die empfangenen Photonen entlang eines klassischen Kommunikationskanals.

- Bob berichtet an Alice, welche Basen er zur Dekodierung verwendet hat

- Alice meldet zurück, wenn diese richtig waren

Somit liegen jetzt einige Bits übereinstimmend bei Alice und Bob vor. Davon müssen nun aber einige zusätzliche Bits offengelegt werden, um zu überprüfen, ob diese übereinstimmen oder von einem Lauscher kompromittiert wurden. Ist die Fehlerrate klein genug, kann davon ausgegangen werden, dass niemand den Kanal abgehört hat.

- Bob legt nun zufällig manche Schlüsselbits offen

- Alice bestätigt die Unverfälschtheit

Zum Schluss müssen die vorher offengelegten Schlüsselbits aus den übrigen geheimen Bits entfernt werden. Klassische Fehlerkorrekturalgorithmen stellen sicher, dass Alice und Bob aus den restlichen gemeinsamen Zufallszahlen den gleichen Schlüssel erhalten.

E91 (Ekert 1991)

Bei den Entanglement-based (EB) Protokollen wird die Verschränkung der Quanten ausgenutzt. Zwei verschränkte Teilchen besitzen einen gemeinsamen Zustand und auch, wenn die beiden sich an unterschiedlichen Orten befinden, kann ein übereinstimmender Zustand gemessen werden. Photonenpaare mit maximaler Verschränkung nennt man auch Bell-Paare. Quantenzustände sind generell sehr fragil und bleiben nicht für immer erhalten. Dies betrifft besonders die Verschränkung. Durch natürliche Einflüsse bei der Ausbreitung durch Glasfasern oder dem Freiraum wird diese nach einigen hundert Kilometern zerstört.

Zur Generierung von verschränkten Quantenpaaren wird hauptsächlich die parametrische Fluoreszenz verwendet. Hierbei werden zwei Photonen mit korrelierter Polarisation bei einem Lichtdurchgang durch einen dotierten Kristall erzeugt.

Auch hier wird nach Erhalt der Photonen über einen klassischen Kanal geklärt, ob eine gemeinsame Basis bei der Messung verwendet wurde. Mittels einer Korrelationsfunktion wird berechnet, ob der Kanal durch Lauscher beeinflusst wurde. Abschließend werden wieder die übereinstimmenden Werte mit gleicher Basis zu einem gemeinsamen Schlüssel verarbeitet.

Verhalten bei möglichen Lauschangriffen:

QKD ist physikalisch zwar sicher, aber durch eine nicht hinreichend perfekte Implementierung ergeben sich Schwachstellen, die im Folgenden kurz umrissen werden.

- Man-in-the-Middle-Angriff: durch Authentifizierung behebbar (z.B. durch Pre-shared Secrets)

- Seitenkanalangriffe:

– Photon-Number-Splitting: Ein-Photonen-Quelle schwierig zu realisieren -> zusätzlich generierte Photonen werden vom Angreifer unbemerkt abgefangen, sodass Teile des Schlüssels dem Angreifer bekannt werden -> Einführung Decoy-States (z.B. Senden mit unterschiedlicher Intensität um Angriff wahrzunehmen; gegebenenfalls Timing anpassen)

– Trojan Horse: Einstrahlen eines hohes Lichtimpulses -> aus Reflexionen können Informationen über die Quantenzustände gewonnen werden. Kann durch optische Isolatoren oder Spektralfilter verhindert werden.

Speziell (M)DI bietet weniger Angriffsflächen und ist somit robuster gegen Seitenkanalangriffe. Somit können die bekannten Angriffsmethoden bei QKD erfolgreich abgewehrt werden.

DI (Device-Independent) vs. MDI (Measurement-Device-Independent)

DI Protokolle sollen das korrekte Verhalten der Geräte bei der Schlüsselgenerierung sicherstellen (z.B. auch bei Seitenkanalangriffen) und so Unabhängigkeit von den verwendeten Geräten bieten. Dies wird anhand verschränkter Zustände und berechneter Korrelationsfunktionen sichergestellt. Da immer, wenn die Korrelationsfunktion beider Quantenpaare sich nicht wie erwartet verhält, der Schlüssel verworfen wird, spiegelt sich dies in reduzierten Schlüsselraten und Reichweiten wieder. Dafür sind diese Protokolle besonders sicher.

Im Gegensatz zu DI werden bei MDI die Messungen an einem zentralem Relay durchgeführt. Vor der Messung kommt es zur Interferenz am Relay. Das Messergebnis vom zentralen Relay wird öffentlich bekannt gegeben, wobei dieses nur zusammen mit dem Wissen über den vorher präparieten Zustand decodiert werden kann und so ein geheimer Schlüssel erhalten werden kann. Ein sehr vielversprechendes Verfahren ist das sog. Twin-Field Protokoll. Insgesamt führen diese Verfahren zu einer größeren Reichweite und höheren Übertragungsraten.

Vergleich zur PQC (Post-Quantum Cryptography):

Basiert die Sicherheit der QKD auf der Physik der Quantenmechanik, so hängt diese bei PQC nur von der Komplexität mathematisch schwer zu berechnender Algorithmen ab. Diese Verfahren sollen mit Weiterentwicklung der Quantencomputer immer noch sicher sein.

Eine genaue Gegenüberstellung der Eigenschaften von QKD gegenüber PQC ist in WiN-Labor Recherche: PQC versus QKD zu finden.

Für weitere Informationen siehe Tutorials zur Quantenkommunikation.

Stand: 24.04.2024